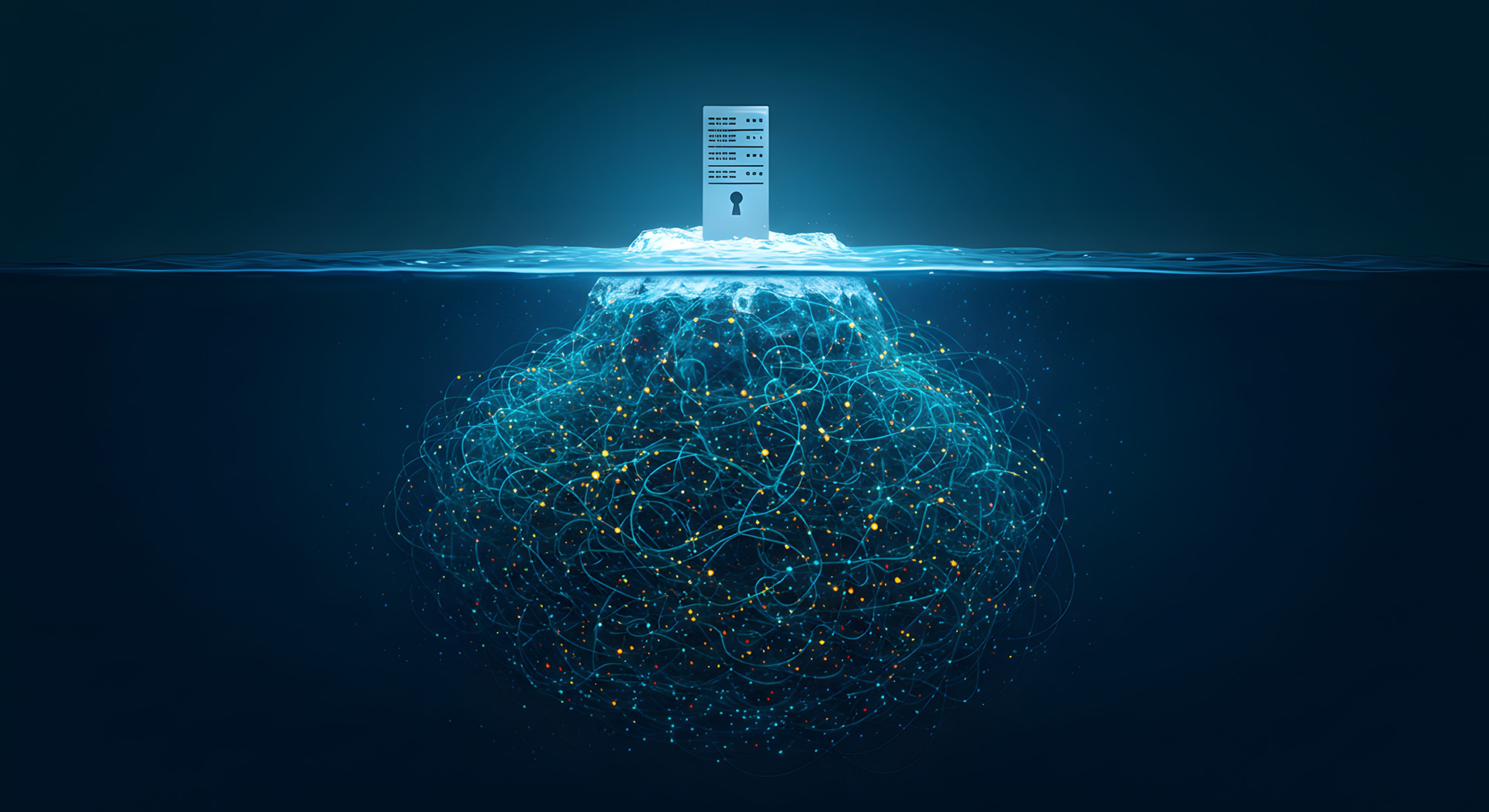

Für IT-Verantwortliche in mittelständischen Unternehmen sind Transparenz, Sicherheit und Effizienz essenziell – doch Shadow-IT untergräbt all das. In diesem Beitrag zeigen wir, wie Sie unsichtbare Systeme in den Griff bekommen, bevor sie zum Problem werden.

Stellen Sie sich ein Meeting zusammen mit der Geschäftsführung vor. Auf der Agenda steht die Analyse der letzten Ausfallursache. Das Problem: es handelt sich um ein System, das niemandem so richtig gehört und ganz unerwartet zusammengebrochen ist. Kein Monitoring. Keine Backups. Keine Dokumentation. Wer hat es betrieben? Wer wusste überhaupt davon? Die Antwort: ein ehemaliger Mitarbeiter aus dem Controlling. Niemand hatte es auf dem Radar. Willkommen in der Realität der Shadow-IT.

Ein solches Szenario ist kein Einzelfall. In vielen mittelständischen Unternehmen gibt es eine Vielzahl an IT-Systemen, Anwendungen und Skripten, die fernab der offiziellen Infrastruktur betrieben werden – meist aus pragmatischen Gründen, oft ohne böse Absicht, aber mit enormem Risiko.

Was ist Shadow-IT – und warum ist sie gefährlich?

Shadow-IT beschreibt IT-Lösungen, die ohne Wissen oder Zustimmung der zentralen IT-Abteilung betrieben werden. Dazu zählen etwa lokal installierte Anwendungen, selbst gehostete Dienste, nicht genehmigte Cloud-Lösungen oder private Workarounds.

Oberflächlich betrachtet wirken diese Systeme harmlos – sie funktionieren, stören niemanden und helfen dem Fachbereich. Doch der Schein trügt: Wenn es keine Wartung, keine Dokumentation, kein zentrales Wissen gibt, wird jedes dieser Systeme zur potenziellen Schwachstelle. Sicherheitslücken, Datenverluste oder Prozessabbrüche sind nur eine Frage der Zeit – insbesondere dann, wenn die verantwortliche Person das Unternehmen verlässt.

Warum Shadow-IT entsteht – und was sie uns zeigt

Shadow-IT ist kein reines IT-Problem, sondern meist Ausdruck fehlender Kommunikation und unklarer Zuständigkeiten. Wenn Fachabteilungen das Gefühl haben, mit ihren Anliegen bei der IT nicht durchzudringen – sei es aufgrund von Priorisierung, mangelnder Transparenz oder komplexen Prozessen –, suchen sie sich Alternativen.

Diese Systeme entstehen oft aus akutem Handlungsdruck: „Wir mussten schnell etwas aufsetzen.“ Doch das kurzfristige Problem löst langfristig neue – und vor allem unsichtbare – Herausforderungen aus. Shadow-IT ist also auch ein Signal: Die IT wird nicht als aktiver Enabler wahrgenommen – sondern als Bremsklotz.

Shadow-IT entsteht oft aus kurzfristigen Herausforderungen der Mitarbeitenden (Quelle: Adobe Stock – Ganesha88)

Wie Sie Shadow-IT erkennen und gezielt angehen

1. Erkennen: Wo lauern versteckte Systeme? Führen Sie offene Gespräche mit Fachbereichen und beobachten Sie bestehende Prozesse genau. Hinweise liefern z.B. lokale Installationen, eigene Skripte, „inoffizielle“ Tools oder ungewöhnlich schnelle Reaktionszeiten bei Veränderungen – ohne dokumentierte Tickets.

2. Bewerten: Wie groß ist das Risiko? Welche Abhängigkeit besteht? Wie geschäftskritisch ist das System? Gibt es Sicherheitsbedenken oder veraltete Technologien? Priorisieren Sie klar, wo Handlungsbedarf besteht – bevor es zu spät ist.

3. Integrieren: Wie bringen wir Struktur hinein? Relevante Systeme sollten schrittweise in die zentrale IT überführt werden. Dazu gehören: klare Verantwortlichkeiten, technische Dokumentation, Backups, Sicherheitskonzepte und Monitoring. Dabei ist Fingerspitzengefühl gefragt – nicht alles muss sofort abgeschaltet werden.

4. Aufklären: Warum betrifft das alle? Erklären Sie klar, warum Shadow-IT ein Risiko darstellt – nicht als Kontrolle, sondern als Absicherung für alle. Zeigen Sie auf, wie die zentrale IT helfen kann, stabile, sichere und wartbare Lösungen zu etablieren – gemeinsam, nicht gegeneinander.

5. Vermeiden: Wie verhindern wir neue Schatten? Schaffen Sie transparente Wege zur Anforderung neuer IT-Systeme: kurze Reaktionszeiten, klare Ansprechpartner:innen, nachvollziehbare Prozesse. So reduzieren Sie den Anreiz für Einzelaktionen und stärken das Vertrauen in die IT.

Schatten entstehen dort, wo das Licht fehlt

Shadow-IT ist kein Akt der Sabotage – sondern ein Ruf nach besseren Strukturen, schnellerem Support und partnerschaftlicher Kommunikation. Wer sie ignoriert, riskiert Ausfälle und Sicherheitslücken. Wer sie ernst nimmt, kann daraus lernen und die IT zum echten Enabler machen.

flowciety unterstützt IT-Verantwortliche dabei, Transparenz zu schaffen, Risiken zu erkennen und die IT-Architektur ganzheitlich abzusichern – mit strategischem Blick aufs Ganze und tiefem technischen Verständnis.

Laden Sie sich jetzt unser Whitepaper zur IT-Architektur herunter und erhalten Sie noch tiefere Einblicke.

Quelle Titelbild: Adobe Stock – Studio.no7

Unser Motto: IT im Geschäftsalltag als Lösung etablieren, nicht als Quelle von Problemen.